Ransomware to szczególnie niebezpieczny atak cyberprzestępców, którzy próbują wyłudzić okup od ofiary. Internet Security Thread Report podaje, że w 2017 roku średnia wartość okupu za odszyfrowanie plików wyniosła 1077$, czyli prawie trzykrotnie więcej niż w 2016 roku.

Ransomware atakuje komputery i urządzenia mobilne prywatnych użytkowników oraz urządzenia firmowe. Cyberprzestępcy często nakazują ofierze zapłatę okupu za pomocą kryptowaluty Bitcoin. Do ataku dochodzi najczęściej poprzez maile i serwisy społecznościowe. Zgodnie z danymi firmy Proofpoint, w 2017 roku ransomware stanowił aż 63% całego spamu w skrzynkach mailowych.

Jak wygląda atak ransomware?

Użytkownik klika w wiadomość, która zazwyczaj wygląda zupełnie zwyczajnie. Atak kryje się w mailu z fakturą, informacją o dostawie zamówienia, formularzu czy też załączonym CV.

Istnieją 3 rodzaje ataków ransomware:

- „screen-locker” – najmniej problematyczny. Blokuje ekran i tym samym uniemożliwia użytkownikowi dostęp do urządzenia. Można jednak pozbyć się go bez płacenia okupu, mając odpowiednią techniczną wiedzę;

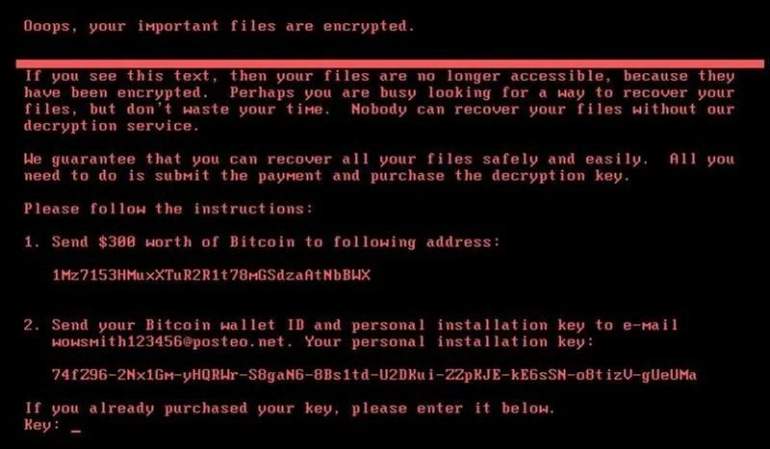

- „crypto-ransomware” – szyfruje pliki ofiary i pliki komputerowe. Trudno odzyskać dane bez okupu;

- „disk-encryptor” – np. Petya. Zaszyfrowuje cały dysk ofiary, uniemożliwiając ofierze uruchomienie systemu operacyjnego.

Źródło: https://www.pcworld.pl/news/Co-to-jest-ransomware-Jak-chronic-PC-przed-Petya,408351.html

Sposoby ochrony przed ransomware

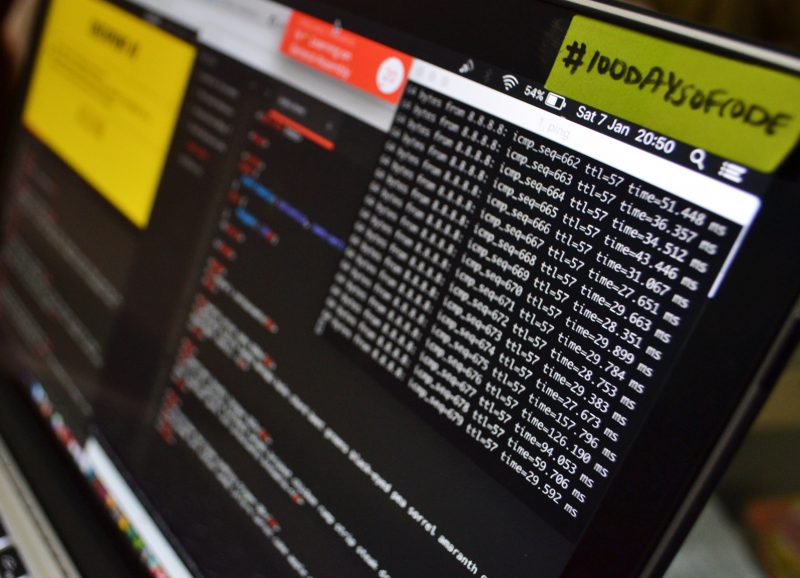

Coraz częstszym celem ataku są serwery, dlatego ważne, aby stosować system monitorowania ruchu sieciowego. Najlepiej monitorować całą infrastrukturę sieciową przez 24 godziny na dobę – mówi Dawid Orzeł, Dyrektor Pionu Technicznego w S-NET.

Co jeszcze warto zrobić?

- wykonywać kopie zapasowe. Nie jest to zaskoczenie, ale warto też pamiętać o backup offline. Prawdopodobnie trzeba będzie zrobić to ręcznie, ale to konieczność, ponieważ pliki online mogły zostać już zainfekowane przez cyberprzestępców;

- włączyć kontrolę konta użytkownika na Windowsie (UAC), dzięki czemu użytkownik jest informowany na bieżąco o zmianach w systemie, które wymagają jego zgody jako „admina”;

- blokować wyskakujące okienka;

- zachować czujność i nie wchodzić w podejrzane maile;

- zainstalować SCAP (Security Content Automation Protocol), który pomoże wychwytywać rozprzestrzeniające się zagrożenia po kliknięciu w niechciane maile;

- w podróży logować się do sieci za pomocą firmowej VPN (Virtual Private Network).

Komentarze